中国APT41骇客组织的网络攻击

主要要点

中国国家赞助的APT41组织利用ShadowPad和Cobalt Strike攻击台湾政府相关的研究机构,盗取资料。APT41利用Web Shell和旧版Microsoft Office IME程式码保持持久性。该组织利用PowerShell脚本和Mimikatz进行密码收集及信息收集。研究人员指出,攻击后骇客会删除入侵所需的Web Shell和访客帐号。根据The Hacker News的报导,涉及ShadowPad和Cobalt Strike的攻击使中国国家赞助的APT41威胁组织成功突破并盗取了台湾一个政府相关的研究机构的数据。

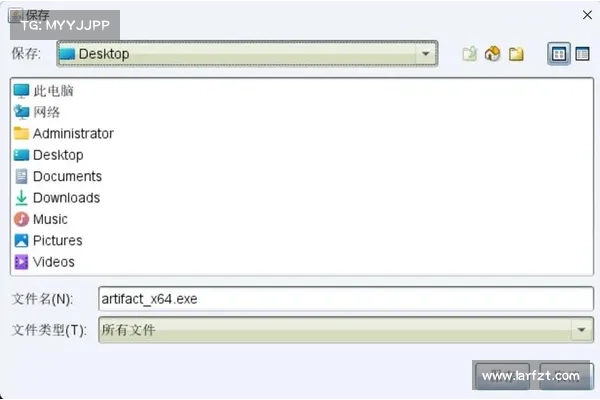

APT41可能在部署有效负载之前,通过部署Web Shell来实现持久化。根据Cisco Talos的分析,ShadowPad利用了一个存在漏洞的旧版Microsoft Office IME二进位档作为下一阶段加载器的跳板,并利用基于反病毒加载器的Cobalt Strike来规避安全工具的隔离系统。

在执行支持ShadowPad和Cobalt Strike操作的PowerShell脚本之外,APT41还利用Mimikatz收集密码及进一步的信息收集活动,研究人员指出,在完成这些活动后,他们随即发布了UnmarshalPwn的有效负载。

“一旦后门被部署,恶意行为者将删除Web Shell和使其获得初步访问的访客帐号,”研究人员补充道。这些发现跟随著德国对三年前其国家测量机构遭受攻击的指控,德国指责这起事件是中国国家支持的骇客所为,而中国则否认这一指控。

推特加速器