Qakbot 加强了对 OneNote 文件的攻击手法

关键要点

Qakbot 恶意软件利用 OneNote 的 one 文件格式进行攻击。恶意邮件嵌入链接,诱使用户下载含有恶意代码的文件。OneNote 文档内嵌恶意 HTML 应用程序,用户无意中执行时,会下载 Qakbot。提醒用户勿随意打开电子邮件中的文件,尤其是不熟悉的来源发送的文件。自年初以来,我们一直在跟踪利用一种罕见的 Office 文件格式的恶意软件威胁即 OneNote 应用程序使用的 one 文件。其他一些安全公司也在关注这一问题。

最初我们对这一威胁途径的研究显示了许多小规模的恶意软件攻击,但现在一个更知名的恶意软件团伙Qakbot,已经开始以更加自动化和高效的方式将此方法应用于他们的攻击活动中。

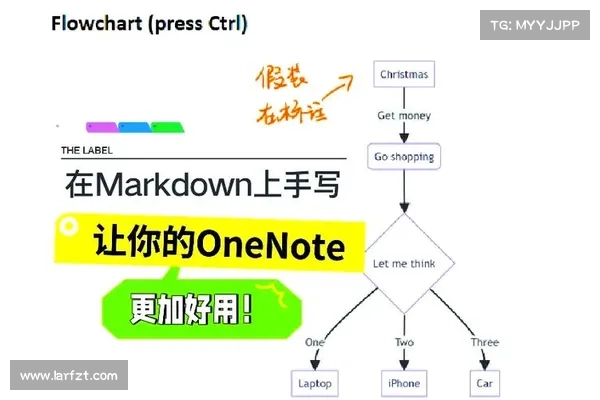

恶意的 OneNote “笔记本”是一个单页文档,外观如上所示。

在我们之前对 Qakbot 的研究中,我们注意到威胁行为者通常使用电子邮件作为初始攻击途径。该僵尸网络能够将恶意邮件“注入”到现有的对话线程中,劫持之前被感染设备的邮箱,以恶意附件或指向恶意文件网站的链接进行回复。

攻击的起始

Qakbot 于 1 月 31 日开始在攻击中使用 OneNote one 文档微软称其为“笔记本”。在星期二,我们观察到两个平行的垃圾邮件活动:其中一个恶意邮件嵌入链接,提示收件人下载武器化的 one 文件。在这些版本的恶意邮件中,收件人的姓氏会在邮件主题中重复出现,但邮件内容整体看起来相当冷淡。

包含链接的 Qakbot 垃圾邮件,链接指向 OneNote 文档

另一类则是所谓的“邮件线程注入”,之前的通信参与者会收到来自明显是被感染计算机用户的回复,附带一个恶意的 OneNote 笔记本。

这些邮件的主题内容可能与感染计算机邮箱中的任何内容相关。但尽管如此,这些邮件仍然很容易识别,因为所有附件的命名格式都是 ApplicationReject#####(Jan31)one 或 ComplaintCopy#####(Feb01)one其中 ##### 是一个随机的五位数。

Qakbot 发出的恶意垃圾邮件,附带一个 OneNote 附件

我们的测试显示,只有在查询中传送 Windows 计算机的 UserAgent 字符串的浏览器才能获取武器化的 one 笔记本。所有其他 UserAgent 字符串都会从托管恶意 one 文件的服务器获得 404 响应。

我们通过在常见的 Windows 浏览器Chrome、Firefox、Edge和其他平台Mac/iOS、Linux 和 Android上交替使用 UserAgent 字符串进行了测试。只有使用 Windows UserAgent 字符串的请求有效。每个请求对应的 URL 返回的都是独特的样本。

由 Qakbot 负载服务器传送的恶意 OneNote 笔记本文件,以 Zip 压缩包形式发送。

电子邮件之外,所有的 OneNote 文档都包含一个静态图片,提示用户点击按钮以响应文本:“此文档包含来自云的附件,若要接收,请双击‘打开’。”如果用户将鼠标悬停在“打开”按钮上,将显示一个工具提示,指出文档中嵌入的 HTML 应用程序,称为 attachmenthta。

恶意 OneNote 文件中包含的嵌入 hta 文件,这在鼠标悬停在“打开”按钮时变得显而易见。

黑洞加速器免费

黑洞加速器免费